IAM Identity Centerで作成したユーザーにMFA認証なしでログインしてみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

はじめに

IAM Identity Center(以下IdP)で発行したユーザーにMFA認証なしでログインしたいということがありました。

具体的にはAmazon Managed Grafana(以下AMG)に使用するIdPユーザーを、OSSのGrafanaと同じようにID, PWのみで認証するという内容です。

基本的にMAFを無効化することはセキュリティリスクが上がるため推奨しておりません。

MFA無効化により発生するセキュリティリスクを考慮した上で設定を行いましょう。

今回はMFA登録なしでAMGにログインする方法を3つ紹介します。

- IdP全体でMFA登録を無効化

- MFAデバイスを登録していないユーザーのみMFA認証なしでログイン

- ワンタイムパスワードを使用してログイン

IdP全体でMFA登録を無効化

IdPはデフォルトではMFAが必須です。

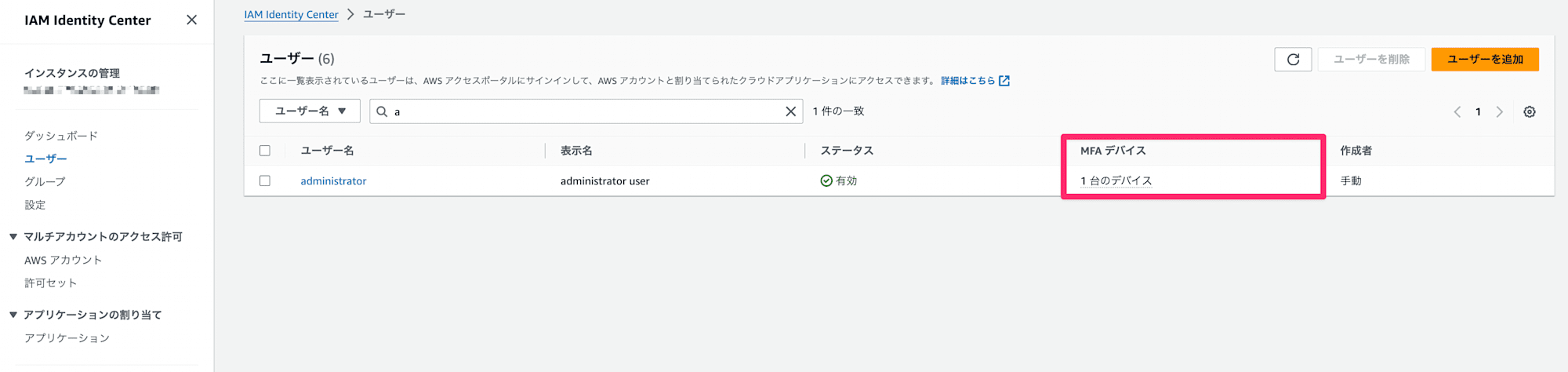

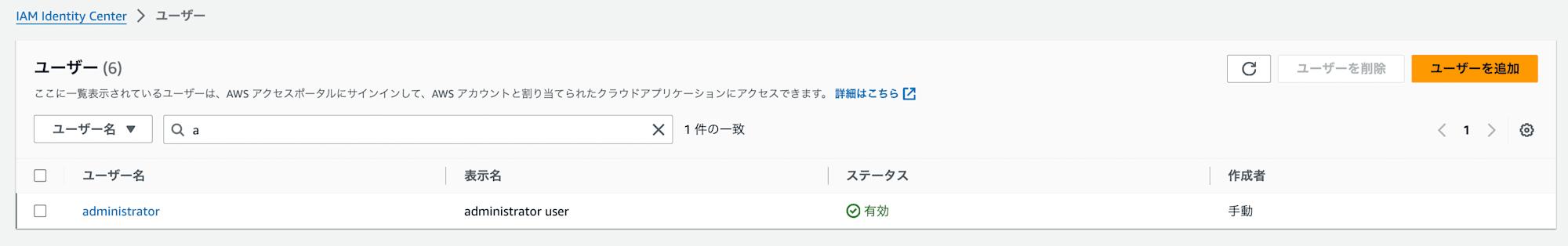

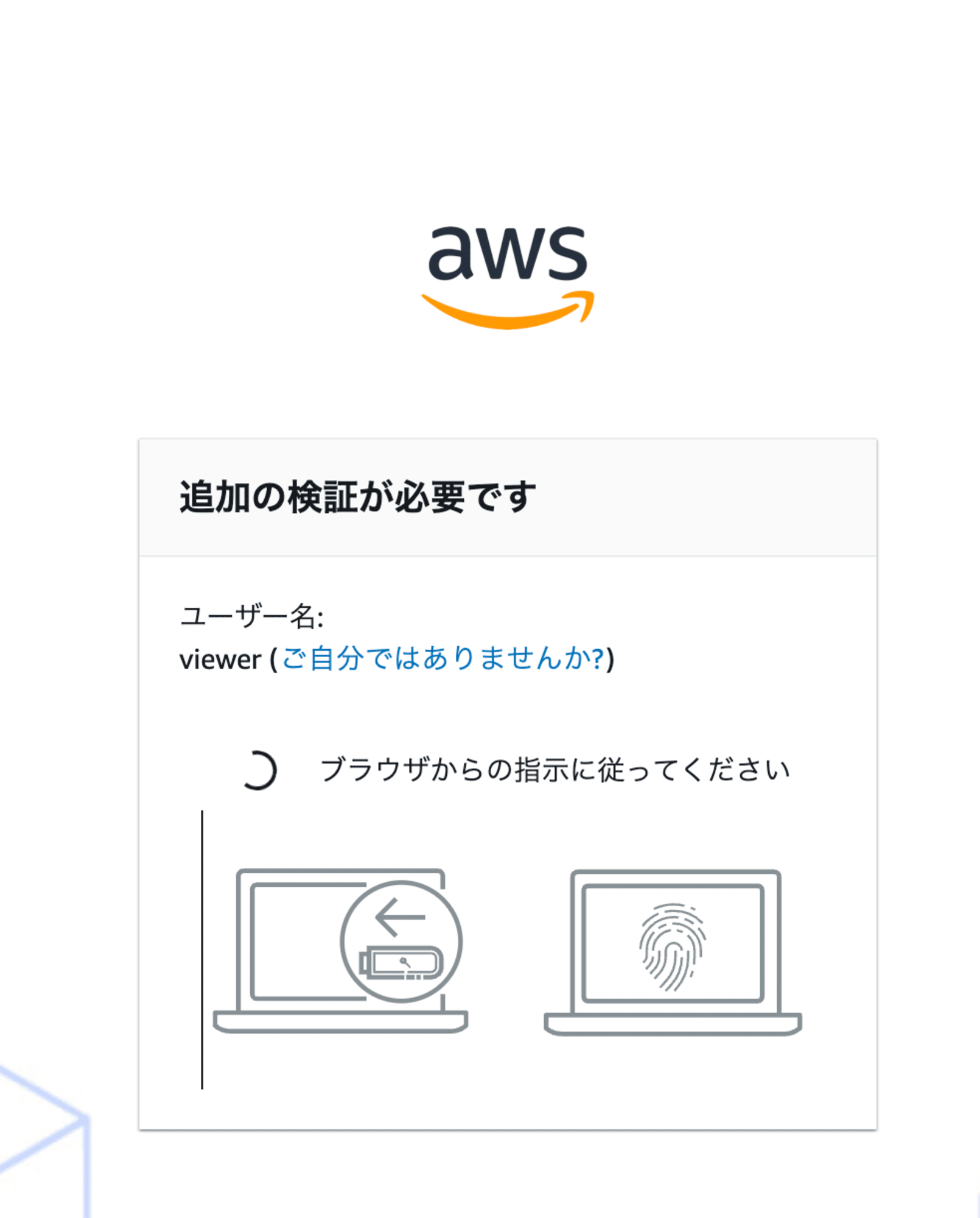

まずはIdPユーザーにMFAデバイスが割り当てられている状態でログイン動作確認します。

このユーザーでAMGにログインしてみます。

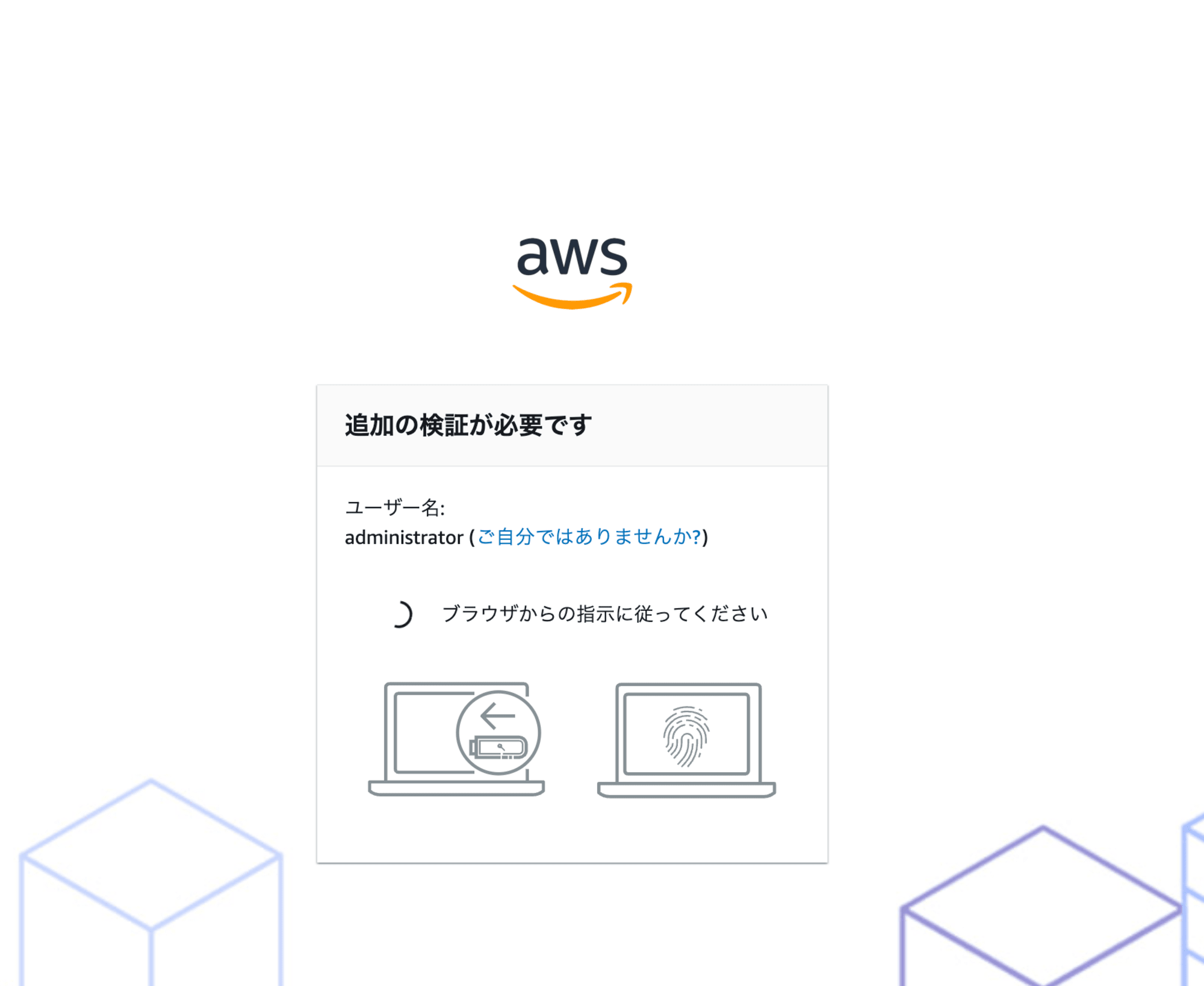

当然MFA認証を聞かれますね。

では次にIdPのMFAを無効化します。

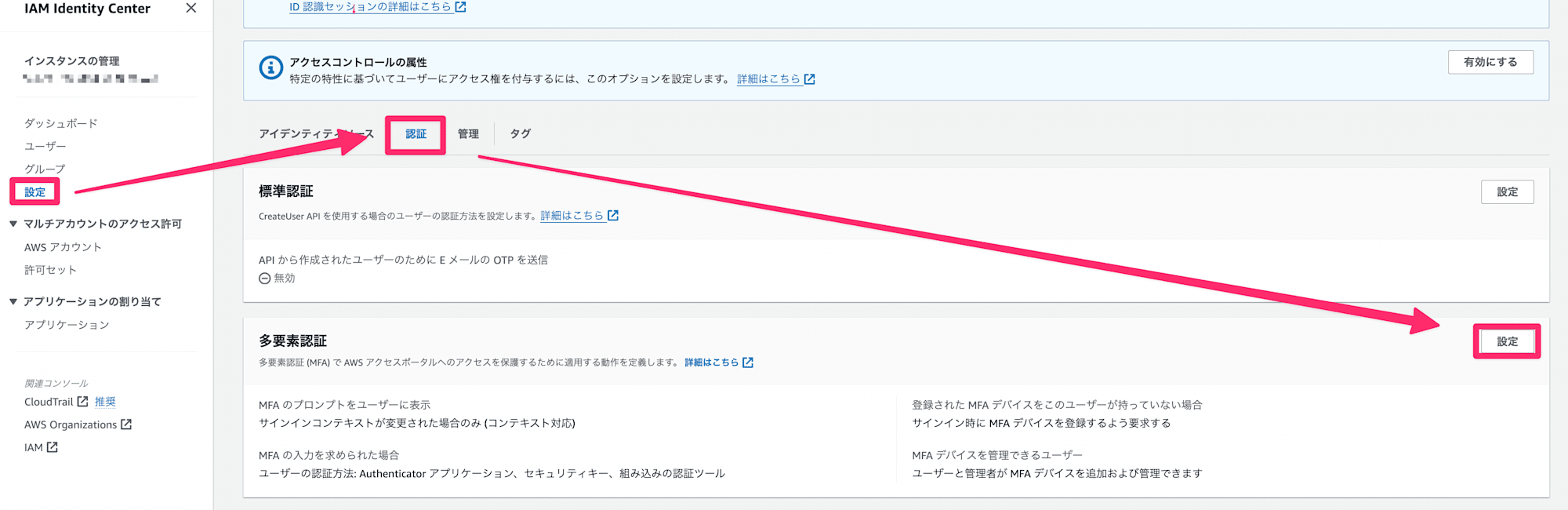

IdP > 設定 > 認証 > 多要素認証 の設定をクリックします。

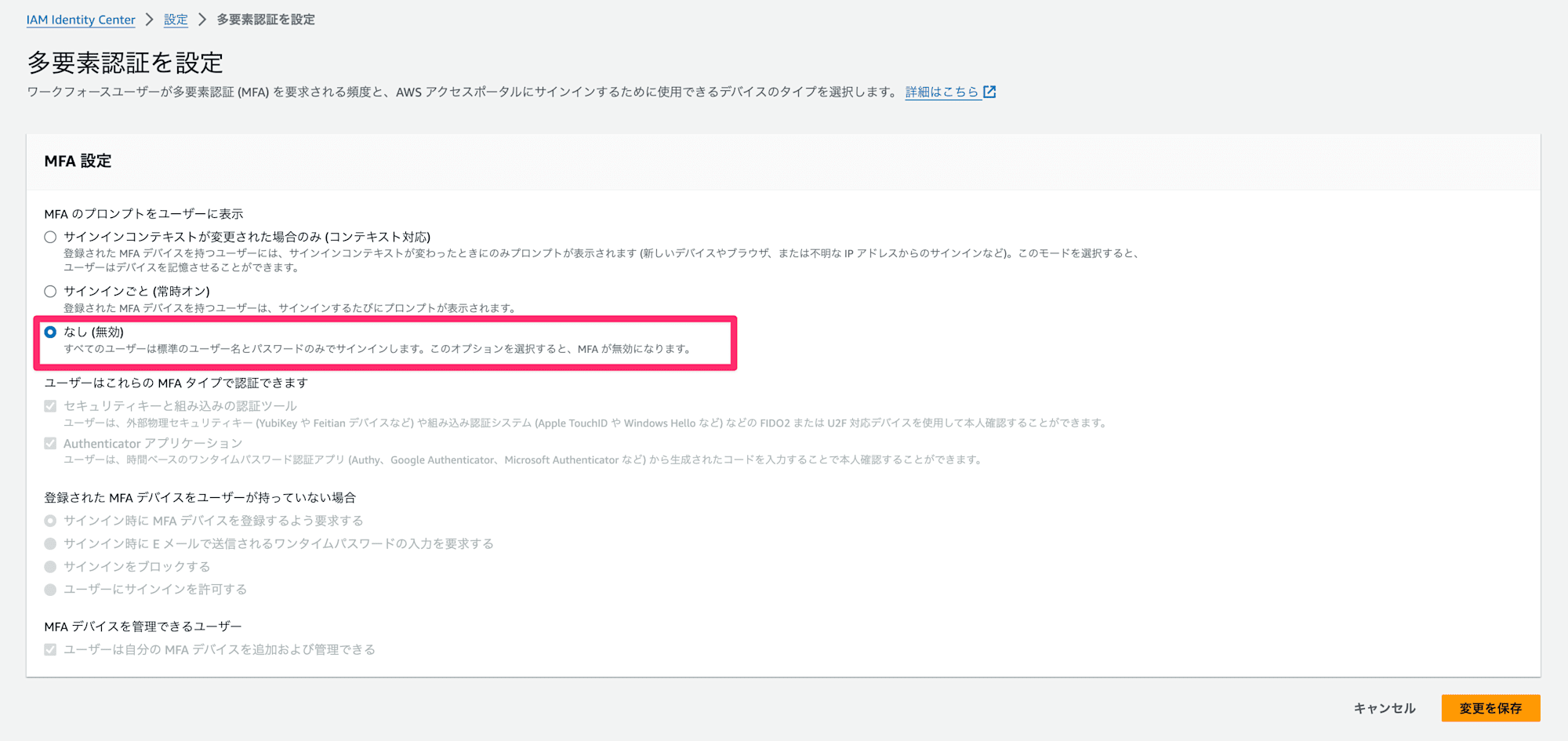

「MFA のプロンプトをユーザーに表示」 を 「なし(無効)」にチェックを入れて変更を保存します。

再度IdPユーザーを確認します。

MFAデバイスの列が無くなっていることがわかります。

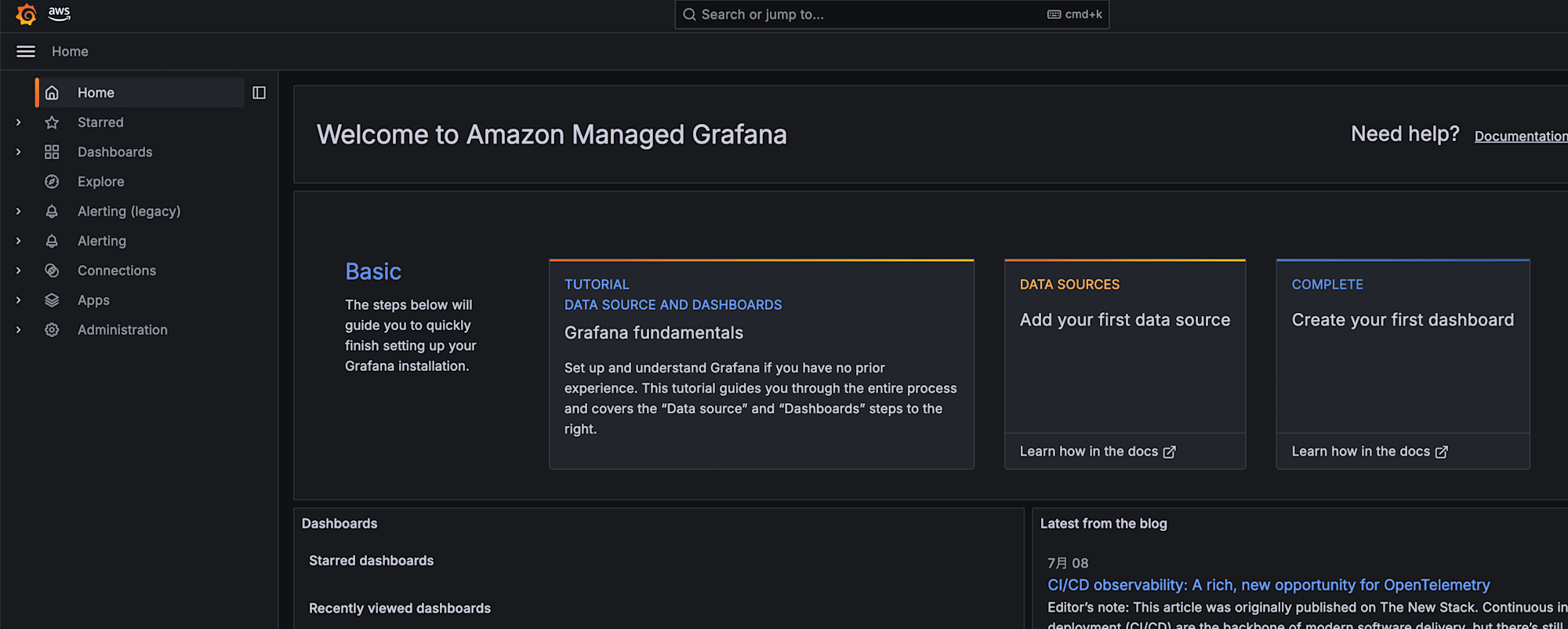

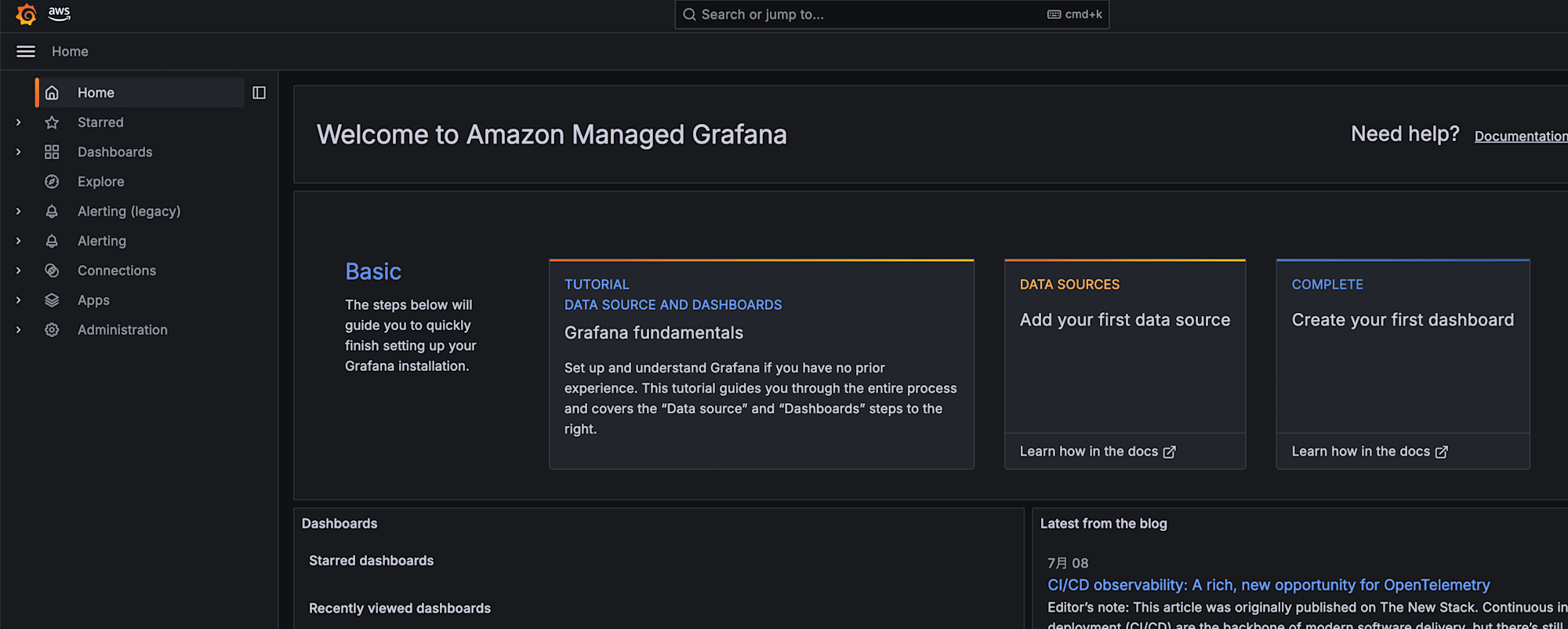

それでは再度Grafanaにログインしてみます。

パスワードを入力するとMFAを聞かれずにログインすることができました。

<注意点>

MFAの無効化はIdPユーザー毎ではなく、IdP全体に適用される点には注意が必要です。

MFAデバイスを登録していないユーザーのみMFA認証なしでログイン

ユーザーごとにMFAの必要、不要を設定したい場合はこちらの方法を使います。

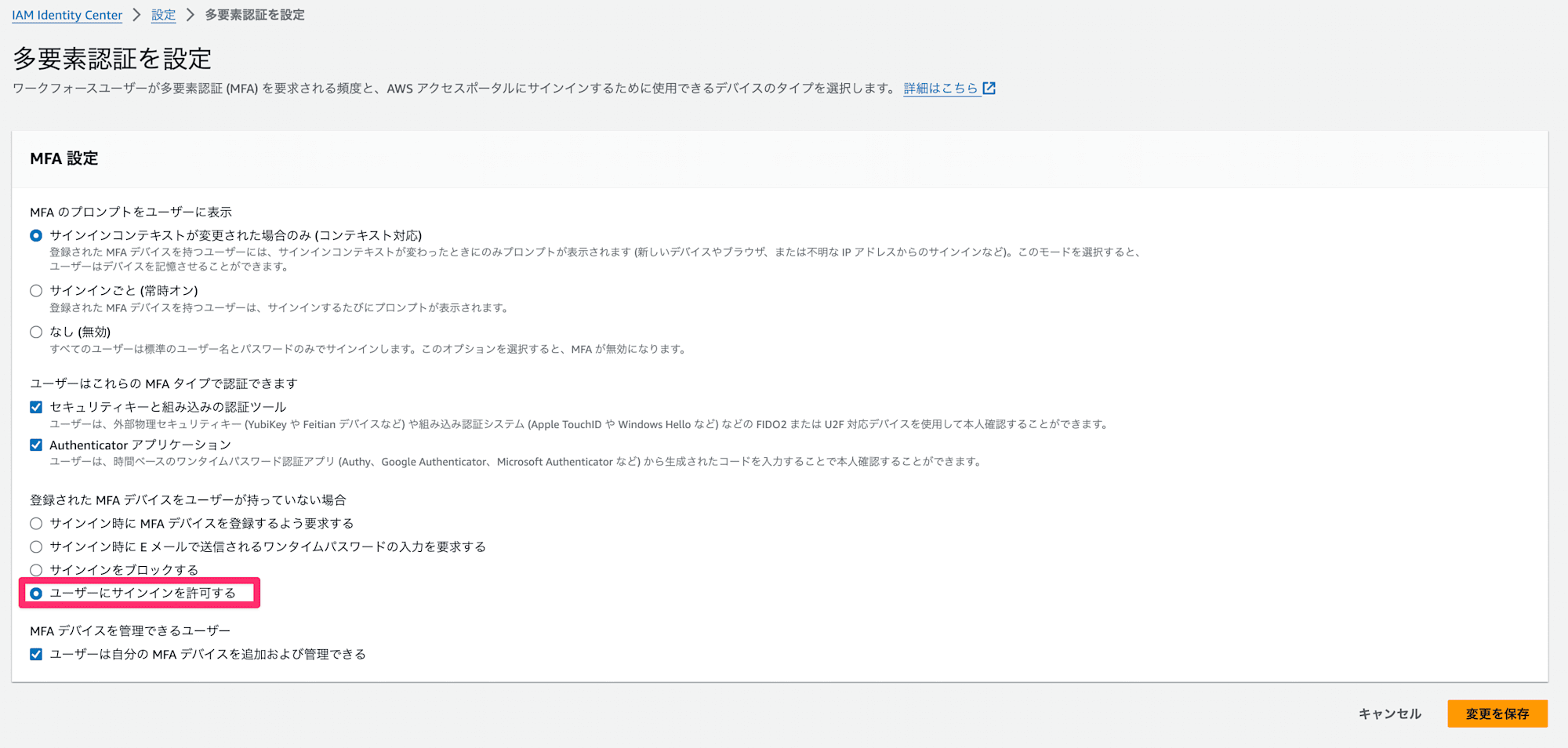

先ほどと同じように IdP > 設定 > 認証 > 多要素認証 の設定をクリックします。

「登録された MFA デバイスをユーザーが持っていない場合」を「ユーザーにサインインを許可する」に設定ます。

書いてある通りですが、MFAデバイスを持っていないユーザーに対してのサインイン時の挙動を設定します。

今回はMFA認証を行いたくないので、サインインを許可するように設定します。

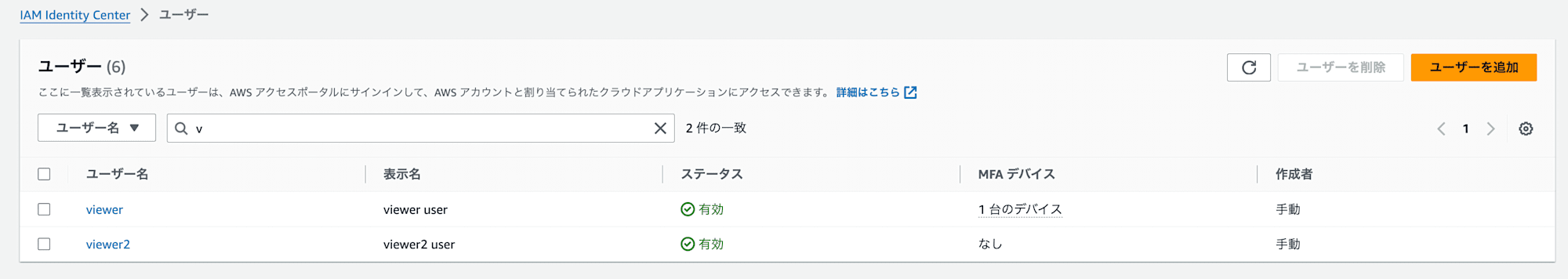

MFA登録ありとMFA登録なしのユーザーを用意します。

それぞれログインしてみます。

MFAありのユーザーではMFA認証を求められました。

MFAなしのユーザーではID, PWのみでログインすることができました。

これで個別にMFAを設定してログインできることを確認できました。

ワンタイムパスワードを使用してログイン

最後に、MFAの代わりにワンタイムパスワードを使ったログインも試してみます。

先ほどと同じように IdP > 設定 > 認証 > 多要素認証 の設定をクリックします。

「登録された MFA デバイスをユーザーが持っていない場合」を「Eメールで送信されるワンタイムパスワードの入力を要求する」に設定します。

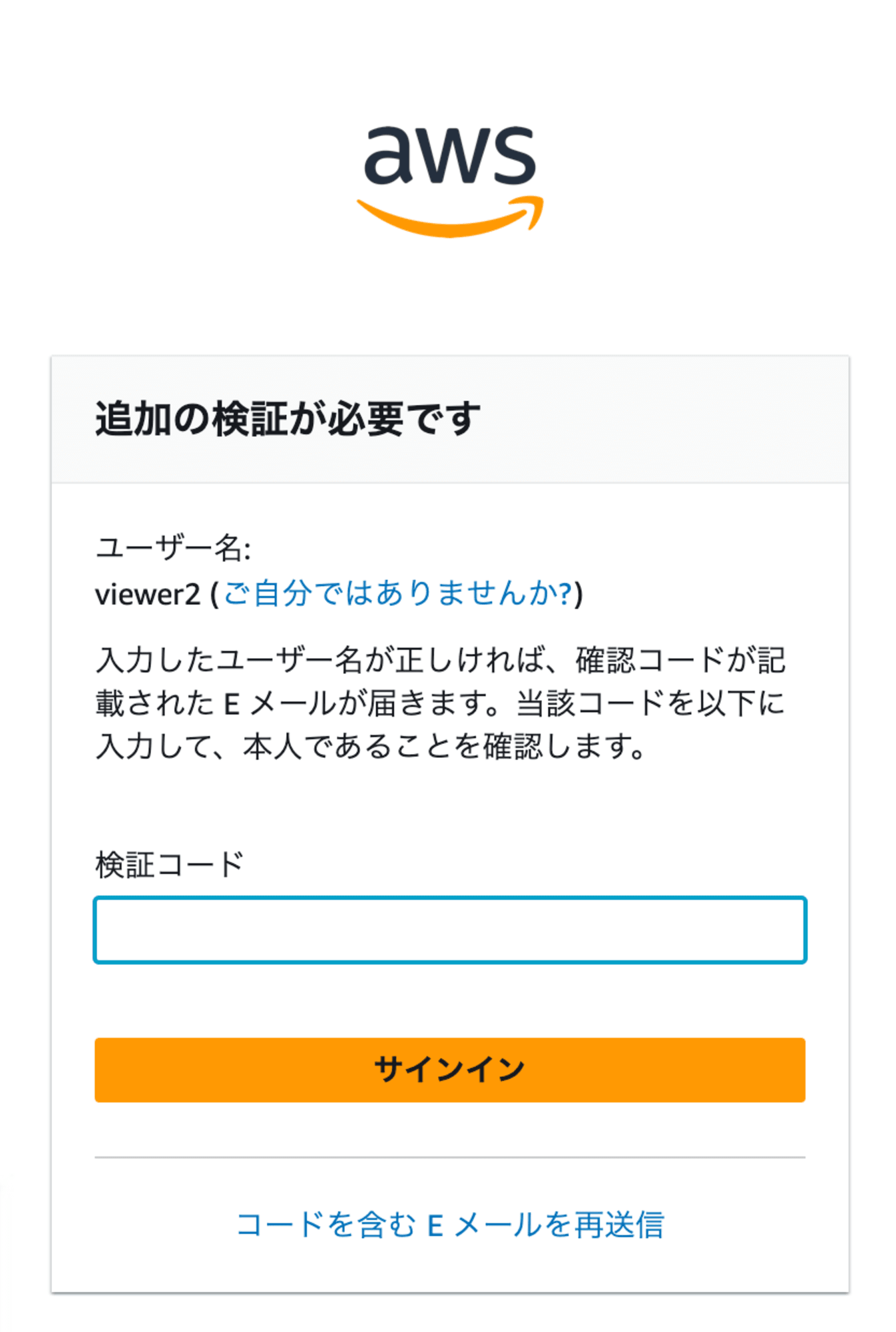

それではMFAを登録していないユーザーでログインしてみます。

ワンタイムパスワードを聞かれます。

IdPユーザーに紐づいたメールアドレスへワンタイムパスワードが届いているので入力します。

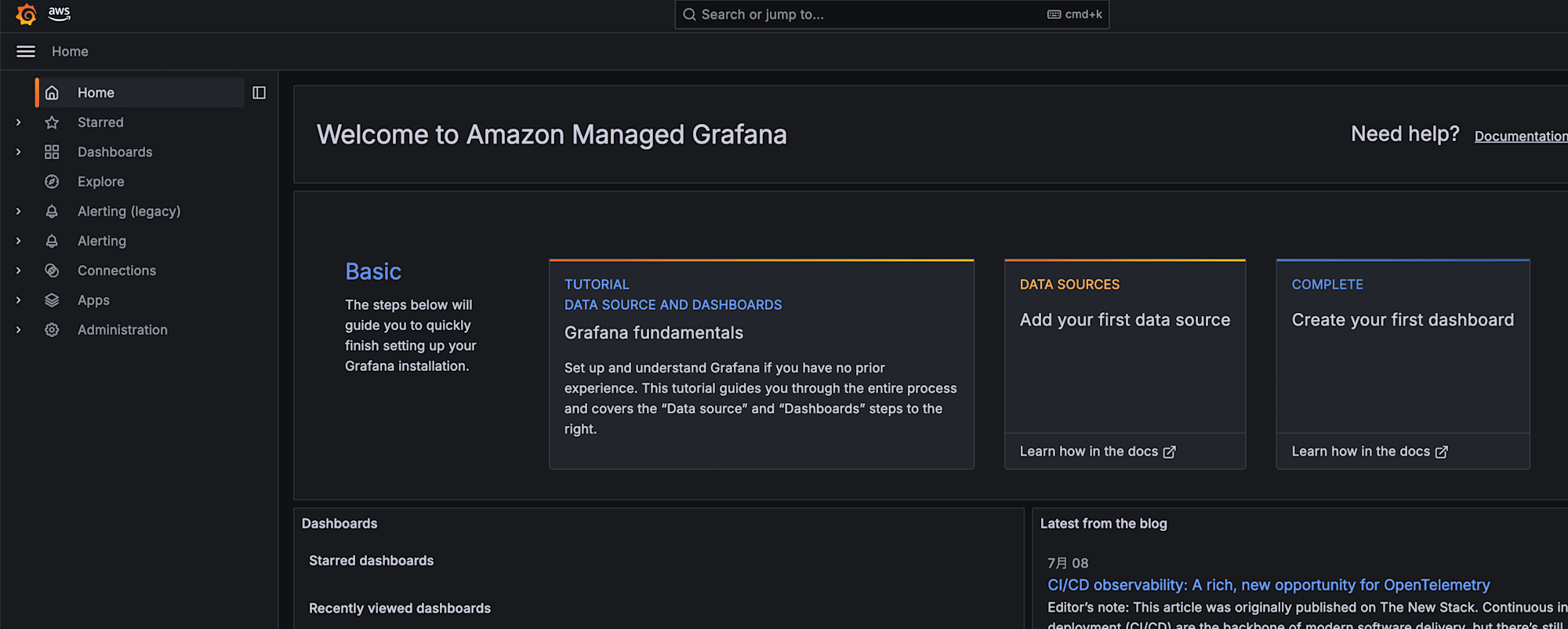

これでログインができました。

まとめ

MFAの無効化は簡単にできました。

冒頭でも書きましたが、MAFを無効化することはセキュリティリスクを伴います。

MFA無効化により発生するセキュリティリスクを考えた上で設定を行いましょう。